Ataki rozpoznawcze

Zjawisko zbierania informacji na temat docelowej sieci przy użyciu ogólnodostępnych informacji i aplikacji.

Ataki dostępowe

Sniffing pakietów- program wykorzystujący kartę sieciową w trybie nasłuchiwania, aby przechwycić pakiety sieciowe.

Protokoły przekazujące pakiety to

Telnet,

FTP,

SNMP,

POP.

Sposoby zwalczania snifingu:

- uwierzytelnianie (hasła jednorazowe),

- infrastruktura przyłączania,

- narzędzia antysnifingowe,

- szyfrowanie (nie zabezpiecza i nie wykrywa, ale sprawia, że staje się on nieistotny).

IP Spoofing

Haker na zewnątrz lub wewnątrz sieci, używający zaufanego adresu IP, wprowadza szkodliwe dane do istniejącego strumienia danych.

Sposoby zwalczania IP Spoofingu:

- kontrola dostępu (ang. Access)- rozszerzenie możliwości systemu plików umożliwia bardziej rozbudowaną i dokładną kontrolę dostępu do plików,

- filtrowanie zgodne z RFC 2827- powstrzymuje ruch na zewnątrz, który nie posiada adresu źródłowego należącego do zakresu IP w danej sieci,

- dodatkowe uwierzytelnienie- szyfrowanie i silne jednorazowe hasła.

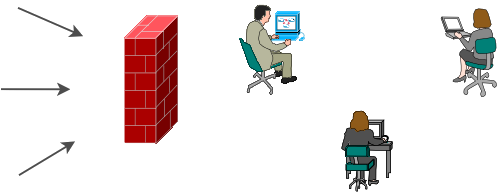

Odmowa usługi- DoS

DoS (

ang. Denial of Service) to atak polegający zwykle na przeciążeniu aplikacji serwującej określone dane, czy obsługującej dane

klientów, zapełnienie całego systemu plików tak, aby dogrywanie kolejnych informacji nie było możliwe (najczęściej serwery FTP).

Atak DoS oznacza zalewanie sieci (

ang. flooding) nadmiarową ilością danych, mających na celu zalanie dostępnego pasma, którym dysponuje atakowany komputer.

Odmiany ataków DoS:

- DDoS (ang. Distributed Denial of Service)- polega na jednoczesnym atakowaniu ofiary z wielu miejsc.

Służą do tego najczęściej komputery, nad którymi przejęto kontrolę przy użyciu specjalnego oprogramowania. Komputery zaczynają jednocześnie atakować wybrany system, zasypując go fałszywymi próbami skorzystania z usług, jakie oferuje. Przykładem ataku DDoS był atak wirusa Mydoom (1.02.2004),

- DRDoS (ang. Distributed Reflection Denial of Service)- polega na generowaniu specjalnych pakietów. Pakiety wybierają fałszywy adres, którym jest adres ofiary. Duża liczba takich pakietów jest wysyłana do sieci. Komputery, do których one docierają, odpowiadają pakietami kierowanymi na adres pochodzący z fałszywego nagłówka. Ofiara jest zalewana dużą ilością pakietów z wielu komputerów.

Sposoby zwalczania ataków DoS:

- właściwa konfiguracja antyspoofingu na routerach i zaporach sieciowych,

- właściwa konfiguracja anty-DoS,

- ograniczenie poziomu ruchu.

Wirusy, robaki i konie trojańskie

Wirus (

ang. Virus)- złośliwe oprogramowanie dołączone do innego programu w celu wykonania niechcianej funkcji na komputerze ofiary.

Robak (ang. Worm)- główną różnicą między wirusem a robakiem jest to, że podczas gdy wirus potrzebuje nosiciela

(pliku wykonywalnego), który modyfikuje doczepiając do niego swój kod wykonywalny, to robak jest pod tym względem

samodzielny. Rozprzestrzenia się we wszystkich sieciach podłączonych do zarażonego komputera poprzez wykorzystanie braków systemowych lub naiwności użytkownika. Robak może niszczyć pliki, wysyłać pocztę (np. spam) lub odgrywać rolę konia trojańskiego.

Koń trojański (ang. Trojan Horse)- oprogramowanie, które podszywa się pod aplikacje i dodatkowo implementuje niepożądaną, ukrytą przed użytkownikiem funkcjonalność. Cały program zostaje napisany tak, aby wyglądał jak coś innego, a w rzeczywistości jest on narzędziem ataku.

Ataki specyficzne

Na hasło- oprogramowanie pobiera zahaszowane znaki i generuje treść hasła.

Na warstwę aplikacji- wykorzystują protokoły, które są nieodłącznym elementem aplikacji lub systemu (np. HTTP, FTP). Korzystają również z portów przepuszczanych przez zaporę przeciwogniową (np. port 80- www).

Przekierowanie portów (ang. port redirection)- odbywa się poprzez przekierowanie pakietów przychodzących na określony port serwera do innego komputera. Przekierowywane mogą być protokoły TCP, UDP i inne.

Kryptologiczny (ang. Man In The Middle)- polega na podsłuchu i modyfikacji wiadomości przesyłanych pomiędzy dwiema stronami bez ich wiedzy. Skuteczne zwalczanie tego typu ataków odbywa się przy wykorzystaniu szyfrowania.