Nowszymi odmianami IDS są:

- IPS (ang. Intrusion Prevention System)- oprócz wykrywania włamań, pełni funkcję blokowania ataków w czasie rzeczywistym. Pierwszym ruchem zmierzającym do rozszerzenia możliwości reakcji standardowego systemu IDS było pojawienie się technologii przerywania połączeń. Współczesne IDS-y mogą, w przypadku wykrycia podejrzanego połączenia TCP, przerwać to połączenie przez podszycie się pod stronę atakującą i wysłanie pakietu TCP z flagą RST. Pakiet z taką flagą oznacza zakończenie połączenia. Tak więc atakowany serwer zakończy połączenie i atak nie będzie mógł dojść do skutku. Technika ta jest skuteczna przy atakach angażujących całą sesję TCP. Nie zadziała np. dla ataków składających się z jednego pakietu i ataków przenoszonych przez inne protokoły niż TCP.

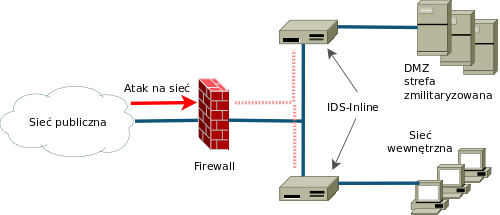

- IDS-Inline- posiada dwie karty- zewnętrzną i wewnętrzną. Cały monitorowany ruch sieciowy przechodzi przez urządzenie.

Przypomina to budowę firewalla, jednak w środku działa silnik IDS, który wykrywa ataki i umie je blokować. W sumie urządzenie pełni podobne funkcje jak firewall, jednak działa w inny sposób. Istotą działania IDS jest wykrywanie prób ataku, w związku z tym

IDS-Inline, chociaż jest umieszczony w tym samym miejscu co firewall, to działa w ten sposób, że przepuszcza cały ruch z wyjątkiem tego, co uzna za próbę ataku.

Cele stosowania IDS-ów:

- wykrywanie ataków,

- zapobieganie atakom,

- gromadzenie dowodów,

- monitorowanie strategii.

Rodzaje IDS-ów

Serwerowy (

ang. SIDS)- jest zainstalowany na wybranym serwerze i jego zadaniem jest identyfikowanie ataków na ten konkretny serwer.

SIDS jest to proces systemowy, który przegląda dzienniki rejestrów w poszukiwaniu wpisów odpowiadających wcześniej ustalonym regułom (sygnaturom ataków). Dodatkowo sprawdza on połączenie z jądrem systemu operacyjnego. Jeżeli podczas wykonywania tych operacji odnajdzie element pasujący do wzorca, to uruchomi alarm. Serwerowy IDS ma również możliwość przeglądania plików w systemie, na okoliczność ich modyfikacji. Przechowuje on obliczone sumy kontrolne plików i porównuje okresowo z bieżącymi sumami kontrolnymi. Jeżeli sumy nie pasują do siebie, SIDS powiadomi o takiej sytuacji.

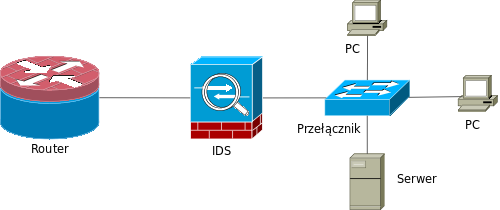

Sieciowy (ang. NIDS)- znajduje się na dedykowanym urządzeniu i obserwuje cały ruch w swojej sieci.

Identyfikuje wszystkie ataki skierowane przeciwko elementom. NIDS funkcjonuje w dedykowanym systemie. Karta sieciowa takiego systemu działa w trybie promiscuous co oznacza, że odczytuje ona cały ruch sieci (nie tylko ten skierowany do tego systemu) i przesyła go

do oprogramowania NIDS (ten typ pracy karty sieciowej jest również wykorzystywany przez oprogramowanie typu sniffer).

Następnie NIDS analizuje ruch i w przypadku zgodności ze wzorcem uruchamia atak. Efektywność NIDS zależy od stosowanych metod i algorytmów rozpoznawania ataków, a także aktualności bazy definicji ataków. NIDS może przeoczyć atak, jeżeli w sieci istnieją alternatywne trasy przesyłania pakietów. NIDS nie potrafi sprawdzić, czy atak zakończył się sukcesem. Sieci przyłączane wymagają specjalnej konfiguracji, tak aby NIDS mógł kontrolować cały ruch. NIDS nie jest w stanie także analizować transmisji.

Wady IDS-ów

- nie jest w stanie działać skutecznie w sieciach o wysokiej przepustowości i natężeniu ruchu,

- gubi pakiety,

- niedostateczna wykrywalność,

- duża liczba fałszywych alarmów.